Cybersecurity für industrielle Unternehmen

Gezielte Cyberangriffe auf Industrieanlagen nehmen weiterhin zu und damit auch die Kosten, die sie verursachen. In den letzten Jahren sind viele namhafte Unternehmen Opfer von Erpressungstrojanern und Cyberangriffen auf Produktionsanlagen geworden. Die zunehmende Digitalisierung hat die Flexibilität und Effizienz der Produktion wie erhofft verbessert, gleichzeitig aber auch die Komplexität erhöht und neue Angriffspunkte und Störungsrisiken geschaffen.

IT-Sicherheitsmechanismen für die OT?

Obwohl IT und Betriebstechnik (OT) allmählich verschmelzen, unterscheidet sich die OT immer noch stark von der IT und die bekannten IT-Sicherheitsmechanismen sind noch nicht auf die OT übertragbar. Der Prozess der Abstraktion verschiedener Anlagen und Softwarelösungen zu einem homogenen Gesamtsystem hinkt in den meisten Unternehmen noch um Jahre hinter den aktuellen IT-Konfigurationen hinterher. Daher sind OT-Systeme ein leichtes Ziel für professionelle Angreifer.

Die Herausforderung besteht nun darin, in der OT den selben Abstraktionsgrad, die gleiche Transparenz durch Monitoring und die gleiche Ausfallsicherheit durch Schutz vor Bedrohungen und sofortige Wiederherstellung zu erreichen, wie dies in der IT schon lange der Fall ist.

Stolperstein Zieldefinition

Die derzeit gängigste Methode zur Gewährleistung der Sicherheit und des Schutzes von OT ist die Verwendung von Protokollen, Backups und Wiederherstellungen. Lösungen wie Firewalls und Malware-Schutz sind noch nicht weit verbreitet. Der Hauptgrund dafür ist, dass die beiden Disziplinen unterschiedliche Schwerpunkte bei ihren Schutzzielen setzen: In der IT steht die Vertraulichkeit der Daten im Vordergrund, in der OT die Verfügbarkeit.

Disaster-Recovery

In den meisten Fällen ist es nach einem Cyberangriff nicht nur der Ausfall oder die Fehlfunktion selbst, mit denen sich die Verantwortlichen konfrontiert sehen. Vielmehr ist es die Frage nach der Ermittlung und Wiederherstellung des letzten Zustandes eines Systems, beispielsweise aller Projektdaten. Denn Diagnose und Datenmanagement erfolgen auch in automatisierten Umgebungen oft noch wie vor 30 Jahren: Manuell. Es fehlt an gängigen Methoden, um z. B.

- Änderungen zu überwachen

- die Reihenfolge der Änderungen zu protokollieren

- das Erlauben von Änderungen nur für ausgewählte Personen

Technik-, Infrastruktur- und Betriebsverantwortliche suchen daher nach einer einfach zu implementierenden, über alle Automatisierungsgeräte, Steuerungen und sogar Standorte hinweg einheitlichen Lösung. Da diese weitgehend fehlen, werden in der Praxis häufig Einzellösungen zu komplexen Patchwork-Systemen zusammengefügt. Diese sind jedoch ihrerseits auf ständige Anpassungen und “workarounds” angewiesen. Sie werden selbst zu Fehlerquellen, die wiederum mit aufwändigen diagnostischen Eingriffen verbunden sind.

Risiken einschätzen & Massnahmen treffen

Unternehmen können die Cybersecurity ihrer Industrieanlagen erheblich verbessern, indem sie ihre eigenen Risiken bewerten, wirksame Schutzmassnahmen ergreifen und auf Angriffe vorbereitet sind. Dazu gehört unter anderem auch der Einsatz von Software-Lösungen für das Versions- und Backup-Management, um ein lückenloses Compliance-Management und einen Disaster-Recovery-Plan zu gewährleisten.

Generell gilt: Sicherheit ist ein kontinuierlicher Prozess, der regelmässige Überprüfung und Anpassung erfordert.

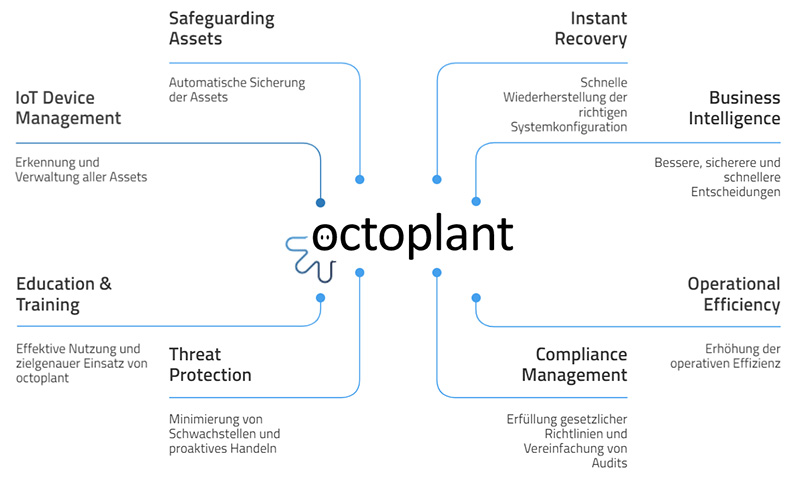

octoplant

Manager benötigen die richtigen Werkzeuge, um eine effiziente, robuste und transparente Produktion zu gewährleisten, die

- schnelle, faktenbasierte Entscheidungen ermöglichen

- einfach zu bedienen und zu implementieren sind

Lösungen wie octoplant von AUVESY-MDT bieten einen herstellerübergreifenden 360-Grad-Blick auf ganze Industrieanlagen, unabhängig von Branchenstandards. Sie ergänzen eine durchdachte Cybersecurity-Strategie in jeder Phase: Angriffsvermeidung, Früherkennung eines Angriffs und Schadensminimierung durch schnelle Wiederherstellung sowie Kompatibilität mit einer Vielzahl an Automatisierungssystemen.

Eine weitere zuverlässige Identifizierung von Schwachstellen ermöglicht die Asset-Inventarisierung von octoplant. Dazu wird das Inventar mit öffentlichen CVE-Datenbanken abgeglichen und geprüft, in welchem Zustand sich Geräte und Systeme befinden und wann veraltete Hardware und Devices ausgetauscht werden müssen.

Ist octoplant auch für Ihr Unternehmen geeignet?

Nutzen Sie die Gelegenheit, Ihre Fragen zu klären und sich umfassend über “Cybersecurity für Industrieunternehmen” zu informieren – vereinbaren Sie gleich einen Termin mit Patrik Zeder.